เมื่อก่อนการทำ Data Recovery จะต้องคอยกังวลเรื่องการประเมินข้อมูลใหม่ หรือข้อมูลที่เปลี่ยนแปลงจะสูญหายไปมากเพียงใด เนื่องจากยังไม่ได้สำรองข้อมูล (Recovery Point Objective: RPO) ไหนจะเรื่องระยะเวลาที่ใช้ในการดำเนินการทำงานต่อ (Recovery Time Objective: RTO) แต่ในตอนนี้ ข้อจำกัดเหล่านั้นจะหมดไป

ด้วยเทคโนโลยีใหม่จาก Hitachi Vantara ซึ่งสามารถทำให้ RPO และ RTO เป็นศูนย์ เพราะคุณสมบัติ Global-Active Device (GAD) ที่มากับอุปกรณ์จัดเก็บข้อมูลตระกูล G F E และ 5000 Series ซึ่งอยู่ภายใต้ Product-Line Family ที่เรียกว่า Virtual Storage Platform (VSP) แล้ว Global-Active Device (GAD) คืออะไร

Global-Active Device (GAD) เป็นอีกหนึ่งความสามารถของอุปกรณ์จัดเก็บข้อมูลตระกูล VSP ที่สามารถสร้างเครื่องจัดเก็บข้อมูลเสมือน (Virtualize Storage Machine) ขึ้นมา โดยที่เครื่องจัดเก็บข้อมูลเสมือนจะทำการจำลองอาร์เรย์ (Array) สำหรับจัดเก็บข้อมูลของอุปกรณ์จัดเก็บข้อมูล VSP สองชุดแยกออกจากกัน และทำให้ปรากฏเป็นอาร์เรย์หน่วยเก็บข้อมูลเดียวสำหรับเซิร์ฟเวอร์โฮสต์เดี่ยว (Host Server) หรือคลัสเตอร์ของเซิร์ฟเวอร์โฮสต์ (Cluster of Host Servers)

นอกจากนี้ GAD ยังมีความสามารถทำให้ระบบจัดเก็บข้อมูลหลัก (Primary Storage) และระบบจัดเก็บข้อมูลรอง (Secondary Storage) ใช้ข้อมูลจริงของระบบจัดเก็บข้อมูลหลักได้ และไดรฟ์ข้อมูลหลักและรองของอุปกรณ์ที่ใช้งานคุณสมบัติ Global-Active จะได้รับหมายเลข LDEV เสมือนเดียวกันในเครื่องจัดเก็บข้อมูลเสมือน สิ่งนี้ทำให้โฮสต์สามารถดู Volume คู่เป็น Volume เดียวบนระบบจัดเก็บข้อมูลเดียว และทั้งสอง Volume นั้นจะได้รับข้อมูลเดียวกันจาก Host

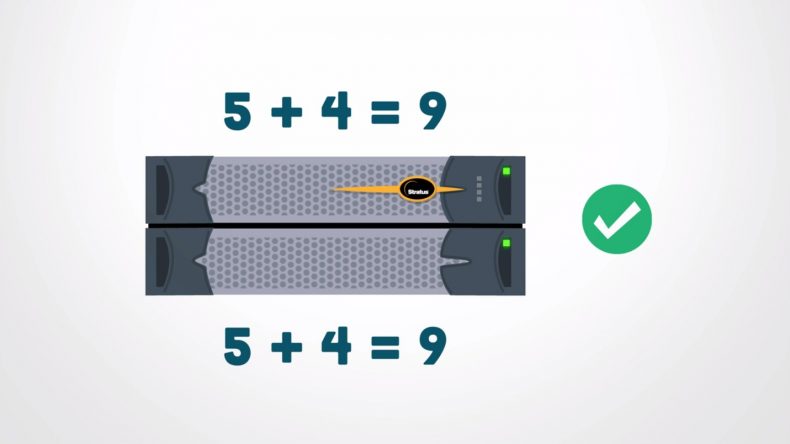

เมื่อการเขียนข้อมูลเสร็จสิ้นใน Volume ใดก็ตาม ข้อมูลจะถูกจำลอง (Replicate) ไปยัง Volume อีกคู่หนึ่งอย่างต่อเนื่องก่อนที่การเขียนจะเสร็จสิ้น ซึ่งช่วยให้ไดรฟ์ข้อมูล Sync กันตลอดเวลา และทำให้มั่นใจได้ว่า RPO และ RTO เป็นศูนย์ในกรณีที่ระบบจัดเก็บข้อมูลหรือไซต์ล้มเหลว

เครื่องจัดเก็บข้อมูลเสมือนสามารถขยายไปยังระบบจัดเก็บข้อมูลที่แยกจากกันด้วยระยะทางไกลสูงสุดถึง 500 กิโลเมตร และด้วยคุณสมบัติของ GAD ทำให้เหมาะกับการทำงานที่ต้องการความ Non-disruptive, High Availability (HA), Disaster Recovery (DR) หรือการบริการย้ายศูนย์ข้อมูลอย่างรวดเร็ว นอกจากนี้การเคลื่อนย้ายของหน่วยเก็บข้อมูลเครื่องภายใต้สภาพแวดล้อมการจัดเก็บข้อมูลสำหรับการทำ Load-Balance หรือการบำรุงรักษาทั่วไปก็เป็นเรื่องที่ง่ายและไม่กระทบต่อตัวอุปกรณ์จัดเก็บข้อมูล

ข้อดีจากการมี Global-Active Device (GAD)

Global-Active Device (GAD) ของ Hitachi Vantara เป็นผู้นำด้านการใช้งานในรูปแบบการทำงาน Active-Active ที่มาพร้อมกับ ความเรียบง่ายในการใช้งาน (Simplicity) ความสามารถในการขยาย (Scalability) และ ผลตอบแทนการลงทุน (Return on Investment (ROI)) ที่คุ้มค่าตอบโจทย์ทุกธุรกิจในยุคปัจจุบัน

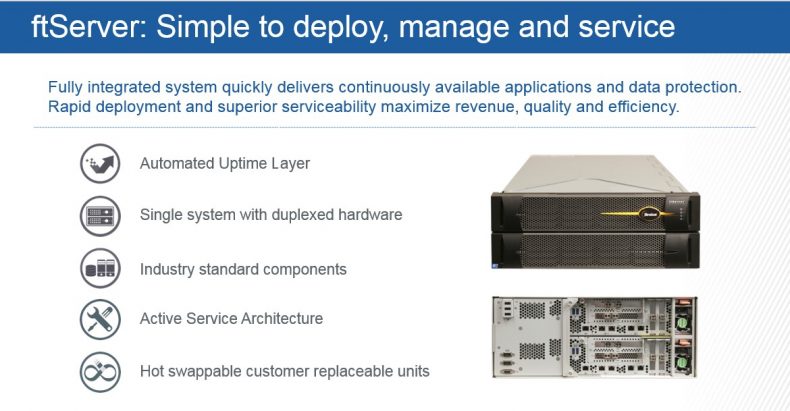

1. ความเรียบง่าย (Simplicity) เนื่องจาก GAD เป็นหนึ่งในความสามารถการจำลองเสมือนของอุปกรณ์จัดเก็บข้อมูลที่อยู่ภายใต้ระบบบริหารจัดการ Storage Virtualization Operating System RF (SVOS RF) ของ Hitachi จึงไม่จำเป็นต้องใช้อุปกรณ์เพิ่มเติมหรือซอฟต์แวร์เพิ่มเติมสำหรับเซิร์ฟเวอร์โฮสต์ (Host Server) หรือเครื่องเสมือน (Virtual Machine)

2. ความสามารถในการขยาย (Scalability) Hitachi GAD ให้การประมวลผลข้อมูลแบบ Active-Active อย่างแท้จริงทั่วทั้งอาร์เรย์จัดเก็บข้อมูล ซึ่งขยายขอบเขตเกินกว่าการใช้งานในผลิตภัณฑ์ยี่ห้ออื่นๆ ที่มีเพียงอาร์เรย์จัดเก็บข้อมูลเดียวเท่านั้นที่ทำงานอยู่ ในขณะที่อีกอาร์เรย์หนึ่งใช้สำหรับสแตนด์บาย (Standby) และ Controller ในอาร์เรย์จัดเก็บข้อมูลบนอุปกรณ์จัดเก็บข้อมูลตระกูล VSP แต่ละอันยังมีคุณสมบัติ Active-Active ซึ่งทำให้เราขยายประสิทธิภาพได้ดีกว่า Controller ของผู้จำหน่ายรายอื่นที่เป็น Active/Passive หรือ ALUA (Asymmetric Logical Unit Access)

3. ผลตอบแทนการลงทุน (Return on Investment: ROI) ด้วยคุณสมบัติของอุปกรณ์จัดเก็บข้อมูลตระกูล VSP ที่มีความสามารถในการจำลองพื้นที่จัดเก็บข้อมูลภายนอกเสมือนและสร้างเครื่องจัดเก็บข้อมูลเสมือน จากการนำอุปกรณ์จัดเก็บข้อมูลตระกูล VSP ไปครอบอุปกรณ์จัดเก็บข้อมูลเดิมที่คุณมีอยู่

คุณจะสามารถจำลองพื้นที่จัดเก็บข้อมูลหลังอาร์เรย์ VSP และสร้างเครื่องจัดเก็บข้อมูลเสมือนได้ ทั้งนี้อุปกรณ์จัดเก็บข้อมูล VSP ในกรณีนี้ไม่ต้องการพื้นที่ความจุแต่อย่างใด เนื่องจากพื้นที่ความจุทั้งหมดสามารถมาจากอุปกรณ์จัดเก็บข้อมูลของบุคคลที่สามหรือของเดิมที่มีอยู่ (Third Party Storage System) อุปกรณ์จัดเก็บข้อมูล VSP ทั้งหมด ตั้งแต่ระดับกลางไป (Mid-Range) จนถึงระดับไฮเอนด์ (High-End Enterprise) มาพร้อมคุณสมบัติ GAD ดังนั้นคุณไม่จำเป็นเสียค่าใช้จ่ายกับการต้องมีโซลูชันหรือเครื่องมือบริหารจัดการเพิ่มเติม และไม่จำเป็นต้องใช้อุปกรณ์หรือซอฟต์แวร์โฮสต์เพิ่มเติมเพื่อรองรับ GAD

Scenario ที่น่าสนใจกับการใช้งาน GAD บนอุปกรณ์จัดเก็บข้อมูลของ Hitachi Vantara

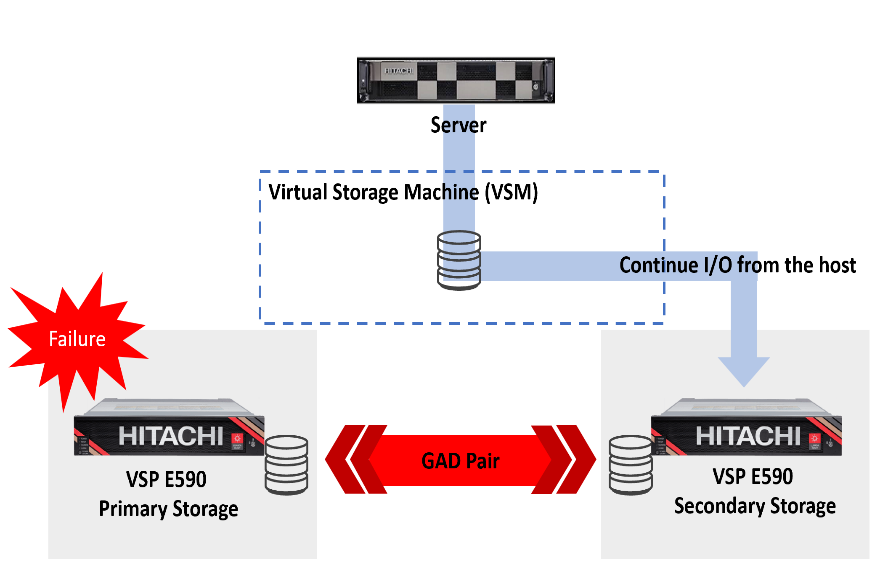

- Fault-tolerant storage infrastructure

กรณีเกิด Site ล้มเหลวทำให้ Server ไม่สามารถเข้าถึง Volume ที่อยู่ใน GAD Pair การอ่านและเขียน I/O ยังคงสามารถดำเนินการต่อไปใน Pair Volume ที่อยู่ในระบบจัดเก็บข้อมูลอื่นอีก Site นึง ทำให้เกิด I/O ของ Server อย่างต่อเนื่องกับ Volume ข้อมูล

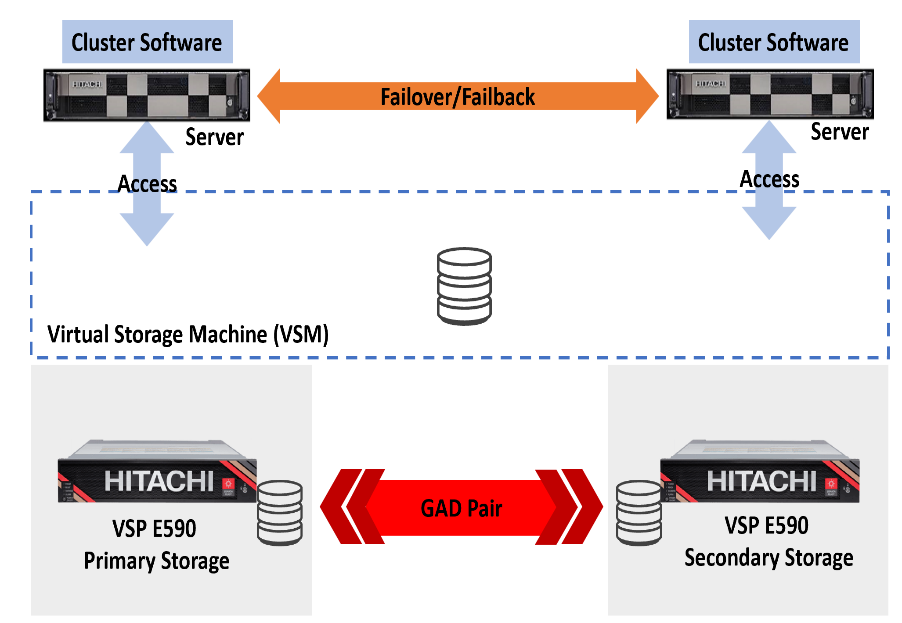

- Failover clustering without storage impact

กรณีที่ Server Cluster มีการใช้ GAD อยู่ การ Failover และ Failback จะเป็นหน้าที่ของ Software Cluster โดยที่ อุปกรณ์จัดเก็บข้อมูลที่อยู่ใน GAD Pair ไม่ต้องทำการระงับการใช้งานหรือต้อง Sync การทำงานกันใหม่

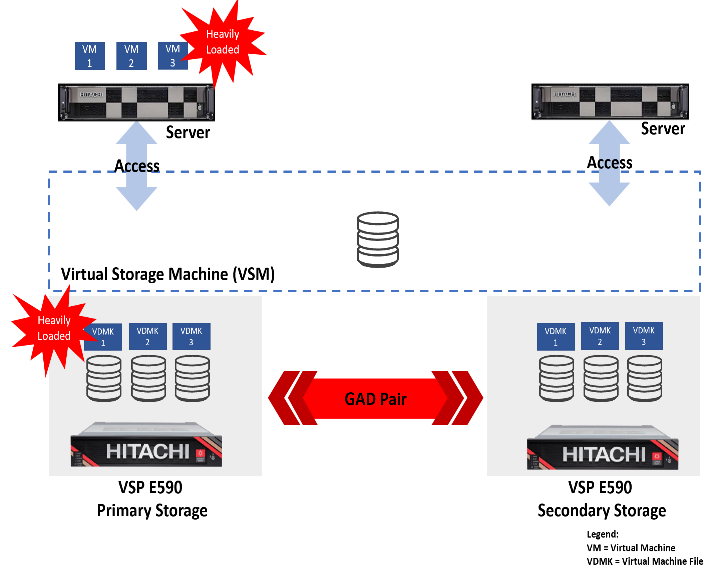

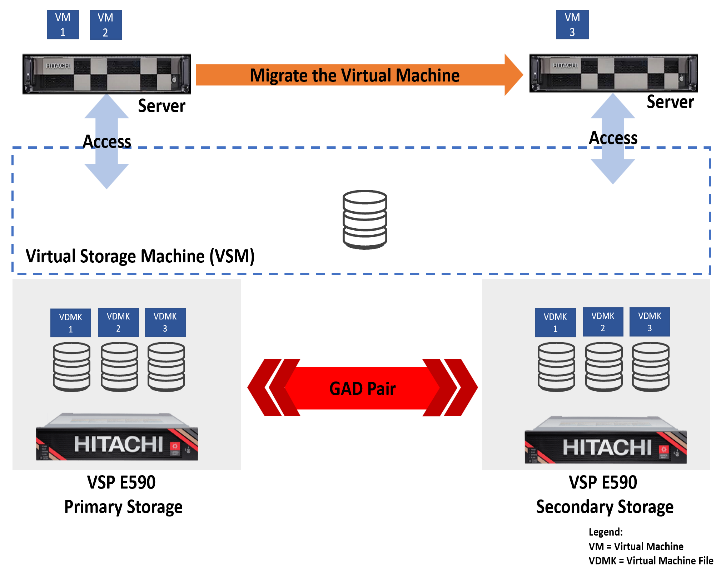

- Server load balancing without storage impact

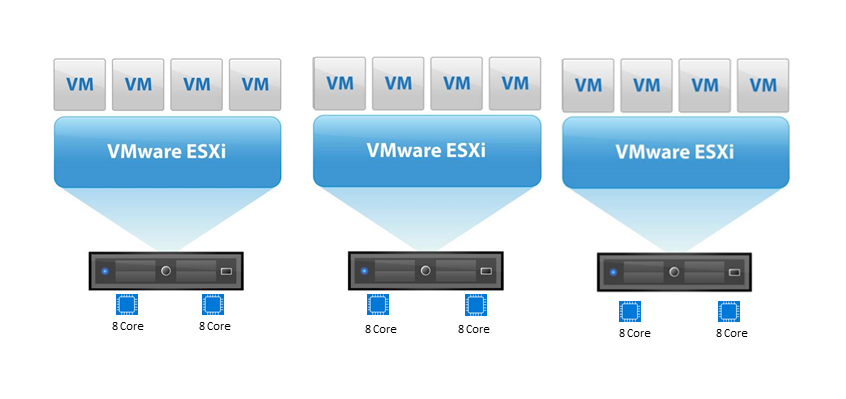

เมื่อมีการโหลด I/O บนเครื่องจัดเก็บข้อมูลเสมือนที่ไซต์หลักเยอะมากๆ การใช้งาน GAD จะช่วยให้สามารถโยกย้ายเครื่องเสมือน (Virtual Machine (VM)) ไปยังเซิร์ฟเวอร์ที่จับคู่โดยไม่ต้องดำเนินการใด ๆ บนระบบจัดเก็บข้อมูล ดังที่แสดงในตัวอย่างรูปด้านขวา เครื่องเสมือน VM3 จากเซิร์ฟเวอร์ไซต์หลักจะถูกย้ายไปยังเซิร์ฟเวอร์ไซต์รอง เนื่องจาก Volume ข้อมูลหลักและรองของ GAD มีข้อมูลเดียวกัน จึงไม่จำเป็นต้องย้ายข้อมูลใดๆ ระหว่างอุปกรณ์จัดเก็บข้อมูล

สำหรับผู้ที่สนใจดูตัวอย่างการทำ GAD ของจริง จากอุปกรณ์จัดเก็บข้อมูลของ Hitachi Vantara สามารถติดต่อสตรีมฯ ได้ครับ

พิเศษสุด สำหรับผู้ติดต่อเข้ามา 5 รายแรก รับการปรึกษาและประเมินการใช้งานระบบของท่านจากทีมงานผู้เชี่ยวชาญของ Stream และ Hitachi Vantara มูลค่า 50,000 บาท ฟรีทันที

สอบถามข้อมูลติดต่อ

- คุณวณิช ตรีรานุรัตน์ อีเมล์ wanit.treeranurat@stream.co.th หรือโทร 098-224-4151

- คุณชนกานต์ มาลีวงศ์ อีเมล์ chanakarn.maleevongs@stream.co.th หรือโทร 081-868-2757

เขียนและเรียบเรียงโดย Wanit Treeranurat