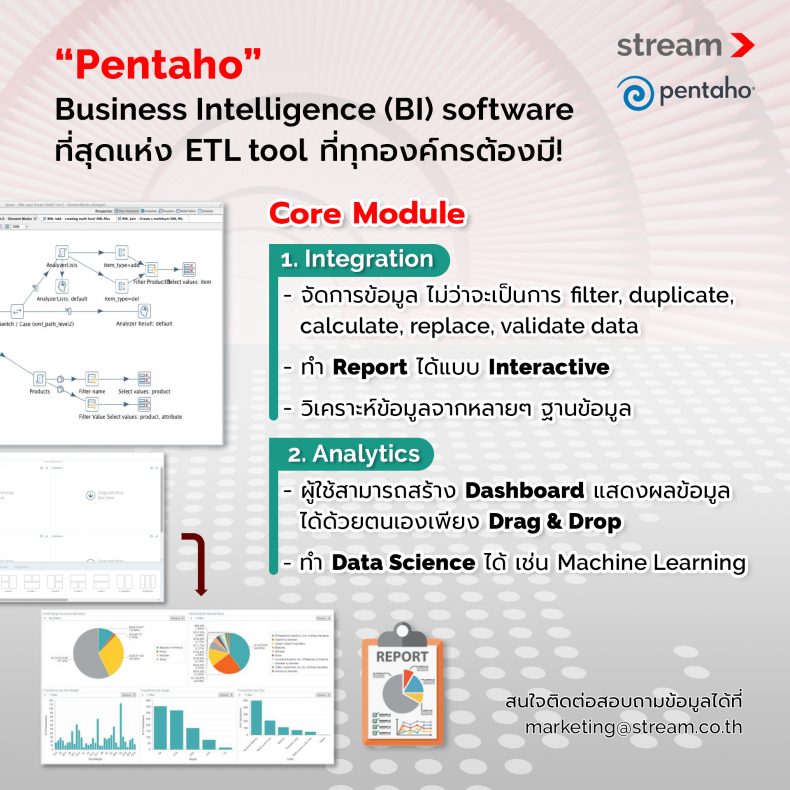

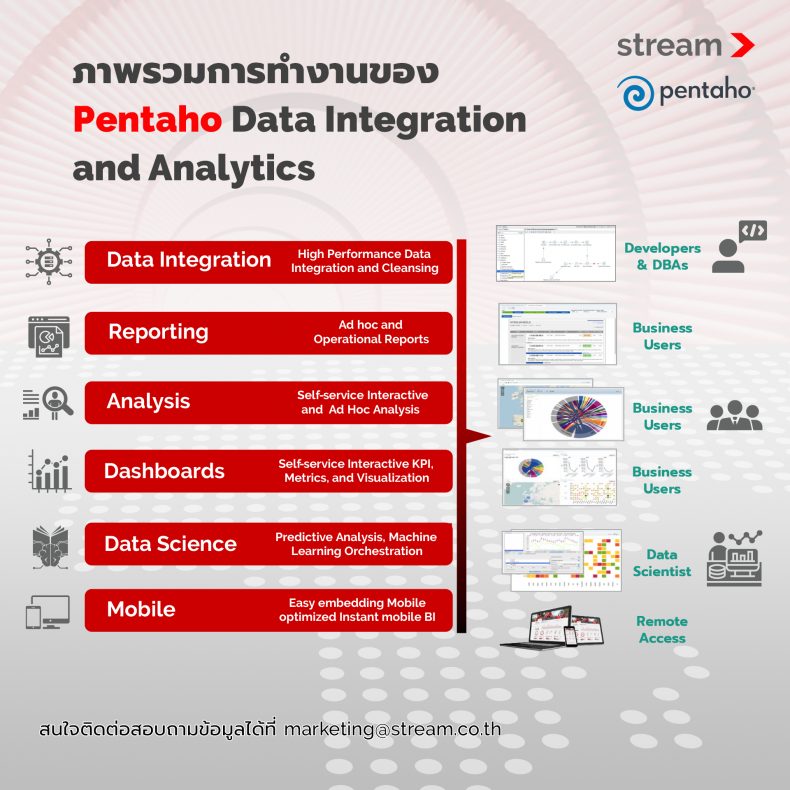

“Pentaho” เครื่องมือช่วยในการเก็บรวบรวมข้อมูล (Data Integration) และนำข้อมูลไปวิเคราะห์ (Data Analytics) แล้วประมวลผลออกมาเป็น Data Visualization พูดง่ายๆ คือเป็น ETL Tool ที่มีความสามารถในการวิเคราะห์ข้อมูลต่อได้ด้วย เพื่อให้ผู้บริหาร รวมถึงผู้ใช้งานมองเห็นภาพธุรกิจในด้านต่างๆ ได้ชัดเจนและเข้าใจง่าย ด้วย Dashboard นำไปสู่การวางแผนทิศทางธุรกิจที่ถูกต้องแม่นยำ

จุดเด่นคือ เป็น Business Intelligence (BI) Tool ที่ทำได้ครบถ้วน ตั้งแต่ต้นทางจนปลายทาง ซึ่งยังไม่มีเครื่องมืออื่นที่ทำได้ครบเท่า

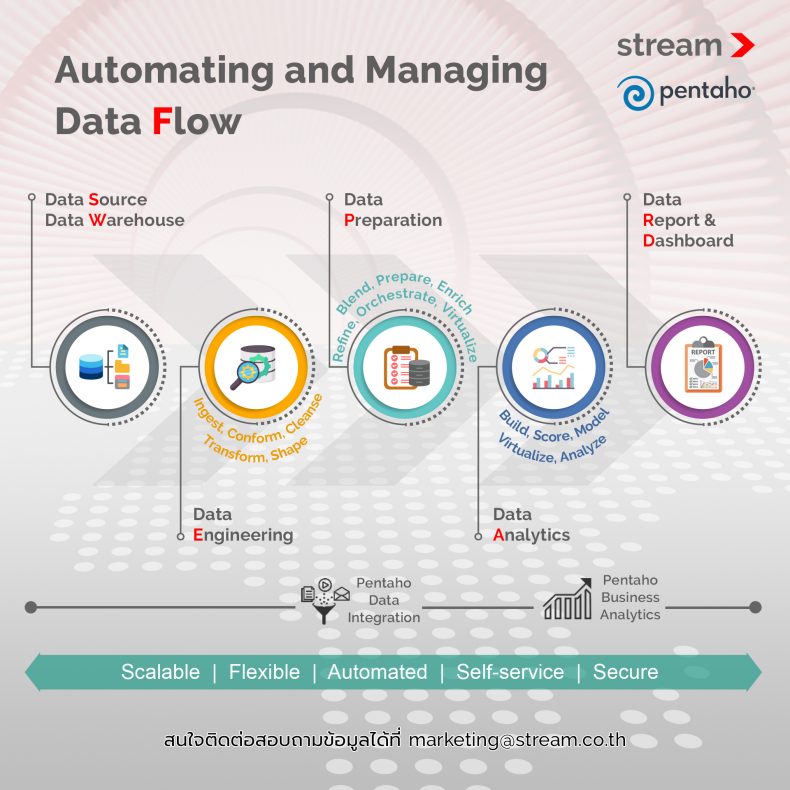

นอกจากนั้นระบบยังอยู่บนพื้นฐาน 5 ข้อ ได้แก่

✅ No coding (Drag and Drop) ผู้ใช้สามารถเรียกดูข้อมูลได้หลายมิติ เพียงแค่ drag & drop โดยไม่ต้องเขียน code ใดๆ (self-service)

✅ Scalable มีความสามารถในการรับรองการขยายขนาดของข้อมูล

✅ Flexible มีความยืดหยุ่นในการจัดการข้อมูล

✅ Automated ทำให้การทำงานต่อเนื่อง เป็นอัตโนมัติยิ่งขึ้น

✅ Secure มีความปลอดภัยของข้อมูลในทุกๆ ขั้นตอน

สนใจสอบถามข้อมูลเพิ่มเติมได้ที่ marketing@stream.co.th